La amenaza de los ataques de SQL Injection: ¿Cómo funcionan y cómo protegerse?

El SQL Injection (SQLi) es uno de los ataques más comunes y peligrosos en el mundo de la ciberseguridad, y aún sigue siendo una de las principales amenazas para sitios web y aplicaciones que gestionan bases de datos. Este tipo de ataque permite a los ciberdelincuentes interactuar con bases de datos de una manera no autorizada, comprometiendo la seguridad de la información sensible. En este artículo, exploramos cómo funcionan los ataques de SQL Injection, cómo se realizan, las diferentes técnicas utilizadas y las mejores prácticas para protegerse contra ellos.

1. ¿Qué es un ataque de SQL Injection?

Un SQL Injection es una técnica de ataque cibernético que explota vulnerabilidades en una aplicación web que no valida correctamente las entradas del usuario. Estas aplicaciones, generalmente aquellas que permiten la interacción con una base de datos mediante formularios o campos de entrada, pueden ser manipuladas si el atacante es capaz de insertar comandos SQL maliciosos en la entrada de datos.

¿Cómo funciona un ataque de SQL Injection?

El atacante inserta o “inyecta” código SQL malicioso en campos de entrada (como un campo de búsqueda, un formulario de inicio de sesión o un campo de comentario), lo que permite al atacante ejecutar consultas SQL no autorizadas en la base de datos de la aplicación.

Por ejemplo, si un formulario de inicio de sesión no valida adecuadamente los datos de entrada del usuario, un atacante podría ingresar una cadena de texto que altere la consulta SQL que valida las credenciales. En lugar de verificar el nombre de usuario y la contraseña, la consulta puede ser manipulada para siempre devolver “verdadero”, lo que permite al atacante acceder a la cuenta sin necesidad de conocer la contraseña real.

2. Tipos de ataques de SQL Injection

Existen varias variantes de ataques de SQL Injection, cada una con sus propias características y técnicas. Algunos de los tipos más comunes incluyen:

1. Inyección SQL basada en errores (Error-based SQLi)

En este tipo de ataque, el atacante provoca un error en el sistema de base de datos para obtener información sobre la estructura interna de la base de datos. A través de los mensajes de error generados por el servidor, el atacante puede obtener detalles sobre las tablas, columnas y otros elementos de la base de datos que pueden ser utilizados en ataques posteriores.

2. Inyección SQL ciega (Blind SQLi)

La inyección SQL ciega ocurre cuando el atacante no puede ver los mensajes de error del servidor, pero puede obtener información de la base de datos a través de la lógica booleana. El atacante puede hacer preguntas al servidor que solo devuelven respuestas verdaderas o falsas, y, a partir de las respuestas, deducir información valiosa sobre la base de datos. Aunque no es tan directo como un ataque de SQLi basado en errores, puede ser igualmente devastador.

3. Inyección de SQL fuera de banda (Out-of-Band SQLi)

Este ataque ocurre cuando el atacante no puede obtener resultados directamente a través de la misma conexión utilizada para enviar la solicitud, pero utiliza métodos alternativos para recuperar la información. Esto puede implicar el uso de comandos como UNION o LOAD_FILE, que permiten al atacante extraer información a través de canales secundarios (por ejemplo, enviando datos a un servidor controlado por el atacante).

4. Inyección de SQL en tiempo real (Time-based Blind SQLi)

En este tipo de ataque, el atacante intenta obtener información mediante la manipulación de la consulta SQL para que el servidor tarde más tiempo en responder dependiendo de si la consulta es verdadera o falsa. A través del tiempo de respuesta, el atacante puede obtener información sobre la base de datos sin que se produzca un error visible.

3. Cómo prevenir ataques de SQL Injection

Los ataques de SQL Injection pueden ser devastadores, pero afortunadamente, existen múltiples técnicas y buenas prácticas para protegerse contra ellos. Aquí te dejamos algunas de las principales medidas de seguridad para mitigar el riesgo de un ataque de SQLi:

1. Validación y saneamiento de entradas del usuario

La validación y saneamiento de entradas es la primera línea de defensa contra los ataques de SQL Injection. Asegúrate de que todos los datos que los usuarios envían a tu sistema (como los valores en formularios de inicio de sesión, búsqueda o comentarios) sean estrictamente controlados. Utiliza listas blancas (allowlists) para permitir solo caracteres válidos y necesarios.

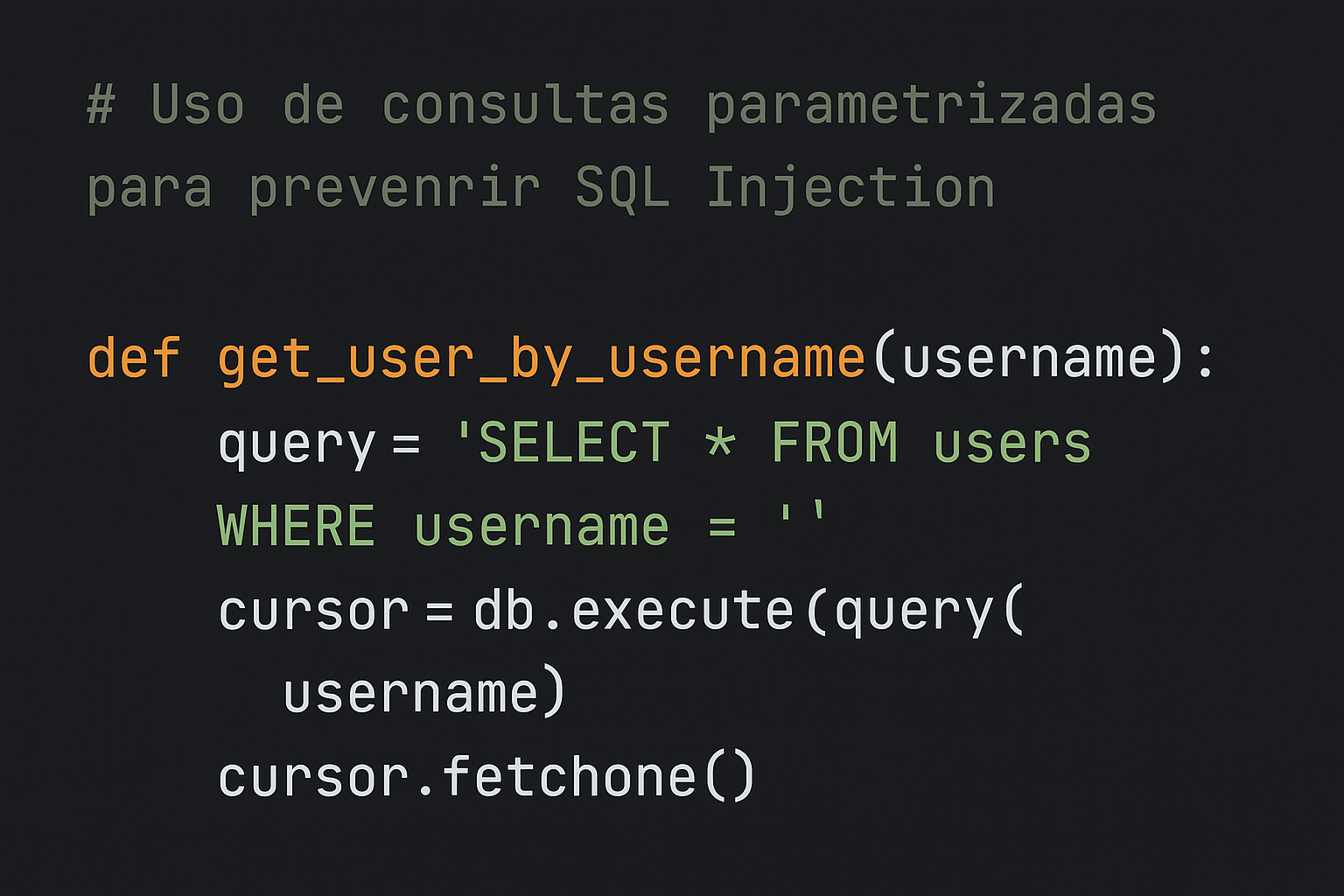

2. Uso de consultas parametrizadas (Prepared Statements)

El uso de consultas parametrizadas es una de las técnicas más efectivas para prevenir SQL Injection. En lugar de construir dinámicamente consultas SQL utilizando entradas del usuario, las consultas parametrizadas permiten que los valores del usuario sean tratados como datos, no como parte del comando SQL. Esto asegura que los datos del usuario no puedan alterar la estructura de la consulta SQL.

3. Utilizar Stored Procedures

Stored Procedures (procedimientos almacenados) son consultas predefinidas que se ejecutan directamente en el servidor de base de datos. Aunque no son una solución completa por sí solas, el uso adecuado de stored procedures puede reducir el riesgo de SQL Injection, ya que permite separar la lógica de la base de datos del código que interactúa con los datos de entrada del usuario.

4. Principio de menor privilegio (Least Privilege Principle)

Aplica el principio de menor privilegio a todas las cuentas que interactúan con la base de datos. Cada cuenta debe tener solo los permisos necesarios para realizar sus tareas específicas. Si un atacante explota una vulnerabilidad, la cuenta con privilegios mínimos limitará los daños que pueda causar.

5. Desactivar la visualización de errores en producción

En entornos de producción, es fundamental desactivar la visualización de errores detallados que puedan exponer información sobre la estructura de la base de datos, como los nombres de las tablas y las columnas. Los errores deben ser registrados, pero no mostrados al usuario final.

6. Utilizar herramientas de escaneo de vulnerabilidades

Existen herramientas especializadas en escanear aplicaciones web en busca de vulnerabilidades de SQL Injection, como OWASP ZAP o SQLmap. Estas herramientas pueden detectar posibles puntos débiles en tu aplicación y ayudarte a corregirlos antes de que sean explotados por los atacantes.

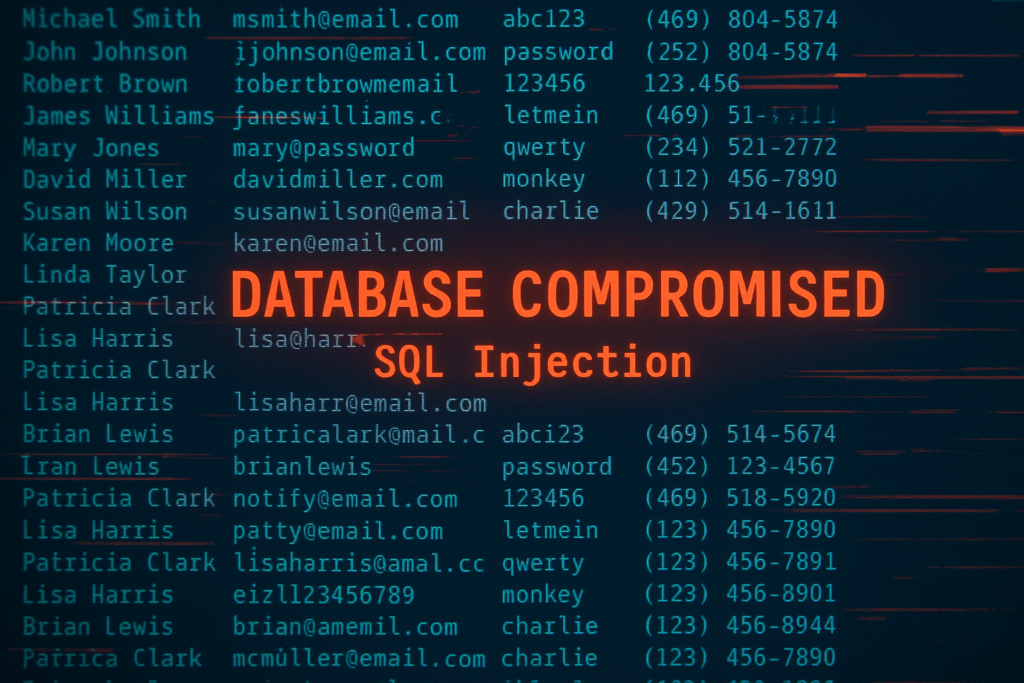

4. Consecuencias de un ataque de SQL Injection

Un ataque exitoso de SQL Injection puede tener consecuencias devastadoras. Algunas de las posibles repercusiones incluyen:

1. Pérdida de datos sensibles

El ataque puede permitir a los ciberdelincuentes robar información confidencial, como contraseñas, números de tarjetas de crédito, registros de clientes o información personal.

2. Acceso no autorizado a sistemas internos

Los atacantes pueden obtener acceso a sistemas internos de la empresa, lo que les permite robar información sensible, modificar bases de datos y, en algunos casos, tomar el control total de los sistemas.

3. Daños a la reputación

Un ataque exitoso puede dañar gravemente la reputación de una empresa, ya que los clientes perderán confianza en la seguridad de los servicios ofrecidos. Las consecuencias legales y financieras también pueden ser significativas.

4. Ejecución de código malicioso

Los atacantes pueden aprovechar el SQL Injection para ejecutar comandos maliciosos en el sistema, como la creación de nuevas cuentas de usuario con privilegios elevados, lo que les permite controlar completamente la base de datos.

5. Conclusión

El SQL Injection sigue siendo una de las vulnerabilidades más peligrosas en la ciberseguridad. Si bien es un ataque técnico y sofisticado, las buenas prácticas como la validación adecuada de las entradas, el uso de consultas parametrizadas y el principio de menor privilegio pueden reducir significativamente el riesgo de ser víctima de este tipo de ataque. Mantente alerta y asegúrate de seguir las mejores prácticas de seguridad para proteger tu aplicación y los datos de tus usuarios.

Preguntas Frecuentes (FAQ)

1. ¿Cuál es la diferencia entre SQL Injection y Cross-Site Scripting (XSS)?

Mientras que el SQL Injection afecta directamente a las bases de datos mediante la inyección de código SQL malicioso, el Cross-Site Scripting (XSS) afecta a las aplicaciones web al inyectar scripts maliciosos en las páginas web que son vistas por otros usuarios.

2. ¿El uso de una VPN previene los ataques de SQL Injection?

No, una VPN no previene los ataques de SQL Injection, ya que este tipo de ataque ocurre dentro de la propia aplicación web. Sin embargo, una VPN puede ayudar a proteger tu red contra otros tipos de amenazas.

3. ¿Cómo puedo comprobar si mi sitio web es vulnerable a SQL Injection?

Puedes utilizar herramientas de escaneo de vulnerabilidades como SQLmap o OWASP ZAP para detectar posibles puntos débiles en tu aplicación web.

4. ¿Es posible prevenir SQL Injection si ya se ha comprometido mi sitio?

Si tu sitio ha sido comprometido, es fundamental reparar las vulnerabilidades de inmediato, cambiar las contraseñas comprometidas y restaurar las copias de seguridad. Sin embargo, la prevención futura requiere actualizar el código, aplicar las mejores prácticas de seguridad y realizar auditorías de seguridad periódicas.